Gbitten

terça-feira, janeiro 30, 2007

Efetividade das Regulamentações

- Ter foco no risco;

- Impor prestação de contas e responsabilização;

- Ser mais que uma mera regulamentação CYA.

Marcadores: Regulamentação

terça-feira, janeiro 23, 2007

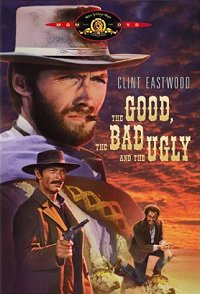

The Good, the Bad and the Ugly

Aprenda inglês por si mesmo

quinta-feira, janeiro 18, 2007

QOTD

In blog land, it seems that printer attacks are now all the rage (here). Personally, I think this is a bunch of security research guys without enough to do.by Mike Rothman

Marcadores: BombaDeFumaça

terça-feira, janeiro 16, 2007

Dilbert e o Linux

segunda-feira, janeiro 15, 2007

Mapeamento de competências do profissional de segurança da informação

by Eduardo Vianna de Camargo Neves

Interessante.

Marcadores: Artigo

quarta-feira, janeiro 10, 2007

Caso Cicarelli-YouTube, ataques Ad Hominem

Marcadores: Direito

segunda-feira, janeiro 08, 2007

Disinformation Security

- Computer and network passwords

- Physical assets

- Records of physical assets

- Data backups

- Logging of data access

- Long-distance calling

- Emails

terça-feira, janeiro 02, 2007

the Month of Apple Bugs

This initiative aims to serve as an effort to improve Mac OS X, uncovering and finding security flaws in different Apple software and third-party applications designed for this operating system. A positive side-effect, probably, will be a more concerned (security-wise) user-base and better practices from the management side of Apple. Also, we want to develop and provide tools and documented techniques to aid security research in this platform. If nothing else, we had fun working on it and hope people-with-a-brain out there will enjoy the results.the Month of Apple Bugs

Arquivos

janeiro 2000 fevereiro 2000 março 2000 julho 2005 agosto 2005 setembro 2005 outubro 2005 novembro 2005 dezembro 2005 janeiro 2006 março 2006 abril 2006 maio 2006 junho 2006 julho 2006 agosto 2006 setembro 2006 outubro 2006 novembro 2006 dezembro 2006 janeiro 2007 fevereiro 2007 abril 2007 maio 2007 junho 2007 julho 2007 agosto 2007 setembro 2007 outubro 2007 novembro 2007 janeiro 2008 fevereiro 2008 março 2008 junho 2008 setembro 2008 novembro 2008 dezembro 2008 junho 2009 julho 2009 agosto 2009 setembro 2009 outubro 2009 dezembro 2009 fevereiro 2010

Assinar Comentários [Atom]