Gbitten

terça-feira, agosto 29, 2006

Calendário de eventos de segurança

segunda-feira, agosto 28, 2006

Desafio constante

quinta-feira, agosto 24, 2006

Fotos e relato da DEFCON

quarta-feira, agosto 23, 2006

Agora é oficial

Dear Sr. Bittencourt Gustavo Araujo, CISA RE: CISA certification number: XXXXXXX Congratulations! We are pleased to inform you that on 23 August 2006 the CISA Certification Board approved your application and awarded you the Certified Information Systems Auditor (CISA) designation.

Publicidade de dados

Saiu no Consultor Jurídico uma matéria interessante sobre o jurista Tércio Sampaio Ferraz Júnior, autor de uma tese bastante aceita nos tribunais sobre publicidade de dados.

Os homens do DireitoFerraz Júnior é o pai da tese da publicidade de dados

Marcadores: Direito

terça-feira, agosto 22, 2006

Pesquisa sobre os profissionais de Segurança da Informação

Embora a grande maioria tenha ou esteja concluindo cursos superiores, 61,53% dos entrevistados não têm nenhuma formação em segurança da informação, enquanto apenas 13,04% possuem certificações em segurança da informação (9,22% em MCSO, 1,43% em CISSP, 1,43% em CISA, 0,32% em GIAC e 0,64 em CISM)O MCSO é uma realidade. A Módulo Education está de parabéns, acho que é a primeira certificação profissional para o mercado de TI bem sucedida e 100% nacional. Acredito que a adoção do CISSP e do CISA cresça rapidamente. Gostaria de ver o GIAC mais valorizado pelo mercado, é uma excelente certificação, mas o CISM é que será a bola da vez. Faltou nesta matéria a porcentagem de pós-graduados (especialização, mestrado e doutorado) em SegInfo.

A distribuição entre os grandes centros ficou da seguinte maneira: São Paulo 35,93%; Rio de Janeiro 15,42%; Distrito Federal 10,49% e Minas Gerais 8,59%, enquanto que os estados do Paraná com 4,13%; Ceará 3,82% e Bahia 3,66%. Em último ficaram Santa Catarina com 3,50% e Rio Grande do Sul com 2,56%.A impressão que tenho é que São Paulo tem 35,93% dos profissionais e 80% das vagas, será?

Segundo ela, em 2004 a faixa etária predominante era dos 41 aos 50 anos enquanto que neste ano varia dos 23 aos 27.Houve um diminuição significativa da faixa etária numa área onde a experiência vale muito. Talvez devido a uma hierarquização maior das estruturas de SegInfo ou devido a banalização do profissional de seginfo. Resta aguardar a pesquisa completa para entender melhor estes números. Maioria dos profissionais em segurança da informação não tem formação específica

sexta-feira, agosto 18, 2006

O dado, a informação, o conhecimento, a competência e a Ética

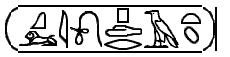

O dado é o simbolo. Mais especificamente, o dado é uma sequência de símbolos, sejam letras, sons, imagens ou números. O dado, em si, não tem significado, como no hieróglifo abaixo.

A informação é o significado do dado. A informação não reside nos computadores ou nos livros, mas na mente das pessoas. Quem sabe ler hieróglifos egípicios compreendeu a escrita acima, que por acaso é o nome "Cleópatra". Com um significado, o dado transformou-se em informação.

O conhecimento é a vivência, a experiência. Apesar de muitas vezes relacionado com a informação, isso nem sempre acontece. Por vezes existe a informação sem o conhecimento (a teoria e o abstrato) ou o conhecimento sem informação (o empírico e o instinto).

A competência é a capacidade de aplicar o conhecimento e a informação para executar uma tarefa. Além do conhecimento e da informação, outros aspectos podem ser importantes para estabelecer a competência, tais como iniciativa, criatividade, dedicação, compromisso, concentração.

A Ética é utilizar a competência apenas sobre padrões morais, para o que é considerado correto. Padrões éticos variam no espaço, no tempo e mesmo no indivíduo, mas mesmo assim eles são fundamentais para uma sociedade ordenada. A informação, conhecimento e competência podem ser adquiridos com esforço individual, já a Ética não se aprende, é construída na formação do indivíduo.

Nota: As declarações desta nota são opiniões pessoais e são inspiradas no artigo "Dado, Informação, Conhecimento e Competência" de Valdemar W. Setzer e em conversas sempre enriquecedoras com a Dra. Rosete Carvalho da Politec.

Marcadores: Viagem

Transparência Brasil

quarta-feira, agosto 16, 2006

Bruce "Chuck Norris" Schneier

terça-feira, agosto 15, 2006

Blue-boxing no Asterisk

Project MF is a living, working simulation of analog SF/MF signalling just as it was used as the standard in the public switched telephone network up until the early 90's, when most everything was cut-over by the regional Bells to the fully-digital SS7/ISDN network as it continues today. Project MF is intended as a way of preserving an important part of telco history, and should fascinate both new-comers and old-timers alike. In this simulation, I've allowed for "SIGnalling Irregularities" or "SIGIs" in telco parlance: the ability to inject 2600Hz single-frequency (SF) trunk idle/busy supervisory tones from "external sources", as well as the multi-frequency (MF) tone-pairs used to signal telephone calls as well as hidden internal routing codes on the network. In a word, blue-boxing!Adoraria poder brincar de phreaker.

sexta-feira, agosto 11, 2006

Novo Robin

quinta-feira, agosto 10, 2006

Seguridad de la Información

segunda-feira, agosto 07, 2006

Reflexos

Marcadores: Viagem

Tirinhas geek

sábado, agosto 05, 2006

Reforma

SMTP

O Protocolo SMTP é provavelmente o principal motivo do sucesso da internet, a meu ver sua importância supera até mesmo advento da dupla HTTP/HTML. O problema é que o SMTP tem uma série de limitações como:- Não possui um sistema eficiente de não repúdio;

- Desperdiça um 1/8 da banda quando associado com o MIME;

- Muito vulnerável a spoofing;

- Não possui um sistema eficiente de confirmação de entrega;

TCP/IP

O Internet Protocol é, desde sua criação, vulnerável a spoofing e a sniffing. Já o TCP é muito vulnerável a ataques de DoS. Sobre o IP spoofing, o principal culpado são os ISPs e não o protocolo em si.Estações

A plataforma Windows tem 21 anos e até hoje não conseguiu fazer que o usuário utilizasse sua estação com privilégios de não-administrador. O Windows Vista promete corrigir isso, se acontecer será uma grande evolução. Os exemplos acima são padrões de fato. Todos tem extenções ou alternativas mais seguras, contudo essa alternativas não são adotadas em larga escala. O mesmo ocorre com tecnologias não tão antigas como as aplicações web, soluções VoIP, redes wireless, navegadores web, etc., que também sugiram e se disseminaram com problemas de segurança para depois tentarem ser corrigidos. Reconstruir a internet não é factível, porem algumas de suas tecnologias a anos precisam de uma reforma completa.Marcadores: BombaDeFumaça

Arquivos

janeiro 2000 fevereiro 2000 março 2000 julho 2005 agosto 2005 setembro 2005 outubro 2005 novembro 2005 dezembro 2005 janeiro 2006 março 2006 abril 2006 maio 2006 junho 2006 julho 2006 agosto 2006 setembro 2006 outubro 2006 novembro 2006 dezembro 2006 janeiro 2007 fevereiro 2007 abril 2007 maio 2007 junho 2007 julho 2007 agosto 2007 setembro 2007 outubro 2007 novembro 2007 janeiro 2008 fevereiro 2008 março 2008 junho 2008 setembro 2008 novembro 2008 dezembro 2008 junho 2009 julho 2009 agosto 2009 setembro 2009 outubro 2009 dezembro 2009 fevereiro 2010

Assinar Postagens [Atom]