Gbitten

quarta-feira, novembro 29, 2006

Análise do substitutivo do PLS 76/2000 (Parte II)

- Artigo 1º - Apresenta a LEI

- Artigos 2º ao 11º - Altera o Código Penal

- Artigos 12º ao 17º - Altera o Código Penal Militar

- Artigo 18º - Altera a Lei que regulamenta a interceptação telefônica (Lei 9.296)

- Artigo 19º - Altera o Código Processual Penal

- Artigos 20º ao 23º - Estabelece artigos de lei próprios

- Artigo 24º - Altera a Lei que dispoem sobre infrações de repercussão interestadual ou internacional (Lei 10.446)

- Artigo 25º - Altera o Código do Consumidor

- Artigo 26º - Dispõe sobre o prazo de entrada em vigor da lei

Artigo 1º

Art.1º Esta Lei altera o Decreto-Lei nº 2.848, de 7 de dezembro de 1940 (Código Penal), o Decreto-Lei nº 1.001, de 21 de outubro de 1969 (Código Penal Militar), a Lei nº 9.296, de 24 de julho de 1996, Decreto-Lei nº 3.689, de 3 de outubro de 1941 (Código do Processo Penal), a Lei nº 10.446, de 8 de maio de 2002, e a Lei nº 8.078, de 11 de setembro de 1990 (Código do Consumidor), para tipificar condutas realizadas mediante uso de sistema eletrônico, digital ou similares, de rede de computadores, ou que sejam praticadas contra dispositivos de comunicação ou sistemas informatizados e similares, e dá outras providências.

Este artigo apresenta o objetivo da lei que é tipificar criminalmente condutas no uso da informática ("... tipificar condutas realizadas mediante uso de sistema eletrônico ..."). Esta tipificação está realizada nos artigos 2º ao 11º, que alteram o Código Penal, e nos artigos 12º ao 17º, que alteram o Código Penal Militar.

Além de tipificação, o PLS também toma algumas providências para em teoria aumentar a eficácia da lei ("... e dá outras providências"). Essas providências estão contidas nos artigos 18º ao 25º.

Artigo 2º

Art. 2º O Capítulo IV do Título II da Parte Especial do Decreto-Lei nº 2.848, de 7 de dezembro de 1940 (Código Penal) fica acrescido do art. 163-A, assim redigido: “Dano por difusão de vírus eletrônico ou digital ou similar Art. 163-A. Criar, inserir ou difundir vírus em dispositivo de comunicação, rede de computadores, ou sistema informatizado, com a finalidade de destruí-lo, inutilizá-lo, deteriorá-lo, alterá-lo ou dificultar-lhe o funcionamento. Pena: reclusão, de 1 (um) a 3 (três) anos, e multa. Parágrafo único. A pena é aumentada de sexta parte, se o agente se vale de nome suposto ou da utilização de identidade de terceiros para a prática do crime.”

Este artigo tipifica o crime de "Dano por difusão de vírus eletrônico ou digital ou similar". O termo vírus, utilizado no artigo, apesar de ser amplamente difundido na linguagem coloquial não é tão amplo a ponto de englobar os trojans por exemplo. Me parece que no recente debate realizado na ISSA-BR, propos-se adicionar o termo código malisioso a este artigo.

O artigo não deixa claro se configura-se um crime quando ocorre a disseminação de vírus sem a intenção do autor da disseminação. É notório que os vírus utilizam as próprias vítimas de contaminação para se difundir e não me parece adequado punir esta vítimas. A meu ver, este crime só pode ser configurado quando comprovada a intenção.

Artigo 3º

Art. 3º O Título I da Parte Especial do Código Penal fica acrescido do Capítulo VII-A, assim redigido: “Capítulo VII-A DA VIOLAÇÃO DE REDE DE COMPUTADORES, DISPOSITIVO DE COMUNICAÇÃO OU SISTEMA INFORMATIZADOO artigo 3º acrescenta o capítulo "DA VIOLAÇÃO DE REDE DE COMPUTADORES, DISPOSITIVO DE COMUNICAÇÃO OU SISTEMA INFORMATIZADO". Este capítulo tipifica 3 crimes nos artigos 154-A, 154-B e 154-D, além de definir 7 termos no artigo 154-C.

Artigo 154-A do Código Penal

Acesso indevido a rede de computadores, dispositivo de comunicação ou sistema informatizado Art. 154-A. Acessar indevidamente, rede de computadores, dispositivo de comunicação ou sistema informatizado: Pena – reclusão, de 2 (dois) a 4 (quatro) anos, e multa. § 1º Nas mesmas penas incorre quem, indevidamente, permite, facilita ou fornece a terceiro meio não autorizado de acesso a rede de computadores, dispositivo de comunicação ou sistema informatizado. § 2º Somente se procede mediante representação, salvo se o crime é cometido contra a União, Estado, Município, empresa concessionária de serviços públicos, agências, fundações, autarquias, empresas públicas ou sociedade de economia mista e suas subsidiárias. § 3º A pena é aumentada de sexta parte, se o agente se vale de nome suposto ou da utilização de identidade de terceiros para a prática de acesso. § 4º Nas mesmas penas incorre, o responsável pelo provedor de acesso à rede de computadores, dispositivo de comunicação ou sistema informatizado, que permite o acesso a usuário sem a devida identificação e autenticação ou que deixa de exigir, como condição de acesso, a necessária, identificação e regular cadastramento do usuário. § 5º No crime previsto no caput ou na hipótese do § 4º deste artigo, se o crime é culposo: Pena – detenção de seis meses a um ano e multa.

O trecho acima do artigo tipifica o crime de "Acesso indevido a rede de computadores, dispositivo de comunicação ou sistema informatizado". Me preocupa o inciso 4, pois responsabilizar criminalmente o provedor é exagerado, uma responsabilização cívil é mais adequada, este ponto foi abordado na reunião da ISSA-BR sobre o assunto.

Artigo 154-B do Código Penal

Obtenção, manutenção, transporte ou fornecimento indevido de informação eletrônica ou digital ou similar Art. 154-B. Obter indevidamente dado ou informação em rede de computadores, dispositivo de comunicação ou sistema informatizado: Pena – detenção, de 2 (dois) a 4 (quatro) anos, e multa. § 1º Nas mesmas penas incorre quem mantém consigo, transporta ou fornece dado ou informação obtida indevidamente em rede de computadores, dispositivo de comunicação ou sistema informatizado. § 2º Se o dado ou informação obtida indevidamente é fornecida pela rede de computadores, dispositivo de comunicação ou sistema informatizado ou em qualquer outro meio de divulgação em massa, a pena é aumentada de um terço. § 3º Somente se procede mediante representação, salvo se o crime é cometido contra a União, Estado, Município, empresa concessionária de serviços públicos, agências, fundações, autarquias, empresas públicas ou sociedade de economia mista e suas subsidiárias.O trecho acima do artigo tipifica o crime de "Obtenção, manutenção, transporte ou fornecimento indevido de informação eletrônica ou digital ou similar". Uma sugerstão para esta tipificação e colocar um agravante se a informação for uma informação pessoal (relativo a uma pesso e de carater privado).

Artigo 154-C do Código Penal

Dispositivo de comunicação, sistema informatizado, rede de computadores, identificação de usuário, autenticação de usuário, provedor de acesso e provedor de serviço, dados de conexões realizadas Art. 154-C. Para os efeitos penais considera-se: I – dispositivo de comunicação: o computador, o computador de mão, o telefone celular, o processador de dados, os meios de armazenamento de dados eletrônicos ou digitais ou similares, os meios de captura de dados, ou qualquer outro meio capaz de processar, armazenar, capturar ou transmitir dados utilizando-se de tecnologias magnéticas, óticas ou qualquer outra tecnologia eletrônica ou digital ou similar; II – sistema informatizado: o equipamento ativo da rede de comunicação de dados com ou sem fio, a rede de telefonia fixa ou móvel, a rede de televisão, a base de dados, o programa de computador ou qualquer outro sistema capaz de processar, capturar, armazenar ou transmitir dados eletrônica ou digitalmente ou de forma equivalente; III – rede de computadores: os meios físicos e lógicos através dos quais é possível trocar dados e informações, compartilhar recursos, entre máquinas, representada pelo conjunto de computadores, dispositivos de comunicação e sistemas informatizados, que obedecem de comum acordo a um conjunto de regras, parâmetros, códigos, formatos e outras informações agrupadas em protocolos, em nível topológico local, regional, nacional ou mundial, este nível conhecido como internet, ou quanto ao proprietário, privado ou público; IV – identificação de usuário: os dados de identificador de acesso, senha ou similar, nome completo, data de nascimento e endereço completo e outros dados que sejam requeridos no momento do cadastramento de um novo usuário de rede de computadores, dispositivo de comunicação ou sistema informatizado; V – autenticação de usuário: procedimentos de verificação e conferência da identificação do usuário, quando este tem acesso a rede de computadores, dispositivo de comunicação ou sistema informatizado, realizado por quem torna disponível o acesso pelo usuário; VI – provedor: o prestador de serviços de acesso à rede de computadores e o prestador de serviços relacionados a esse acesso; VII – dados de conexões realizadas: aqueles dados aptos à identificação do usuário, os endereços eletrônicos de origem das conexões, a data, o horário de início e término e a referência GMT dos horários, relativos à cada conexão realizada pelos equipamentos de uma rede de computadores.

O trecho acima define alguns termos usados no Código Penal. A definição de "identificação de usuário" (parágrafo IV) coloca senha como forma de identificação, porem tecnicamente falando, senha é uma forma de autorização e não identificação.

A definição de "provedor" (parágrafo VI), me parece muito aberta inglobando organizações como Lan Houses, Hot Spots, centros de democratização da internet e empresas como o McDonald ou hotéis, que fornecem estações de acesso a Internet. Apesar do caput mencionar "provedor de acesso e provedor de serviço" é apresentada apenas a definição de "provedor" no parágrafo VI.

A definição de "dados de conexões realizadas" (paragrafo VII) não deixa claro o que é uma conexão, se é por exemplo uma conexão qualquer TCP/IP ou se é a conexão estabelecida entre o provedor e o usuário no momento que este último entra na rede. Essa definição é siginificativa para determinar o que deve ser registrado pelos provedores.

Artigo 154-D do Código Penal

Violação ou divulgação indevida de informações depositadas em banco de dados Art. 154-D. Violar, divulgar, ou tornar disponíveis, para finalidade distinta daquela que motivou a estruturação do banco de dados, informações privadas referentes, direta ou indiretamente, a dados econômicos de pessoas naturais ou jurídicas, ou a dados de pessoas naturais referentes a raça, opinião política, religiosa, crença, ideologia, saúde física ou mental, orientação sexual, registros policiais, assuntos familiares ou profissionais, além de outras de caráter sigiloso, salvo nos casos previstos em lei, ou por decisão da autoridade competente, ou mediante expressa anuência da pessoa a que se referem, ou de seu representante legal. Pena – detenção, de um a dois anos, e multa. § 1º A pena é aumentada de sexta parte, se o agente se vale de nome suposto ou da utilização de identidade de terceiros para a prática do crime. § 2º Se o crime ocorre em rede de computadores, dispositivo de comunicação ou sistema informatizado, ou em qualquer outro meio de divulgação em massa, a pena é aumentada de um terço. § 3º Não constitui violação do dever de sigilo a comunicação, às autoridades competentes, de prática de ilícitos penais, abrangendo o fornecimento de informações de acesso, hospedagem e dados de identificação de usuário, quando constatada qualquer conduta criminosa.”

O trecho acima do artigo tipifica o crime de "Violação ou divulgação indevida de informações depositadas em banco de dados". Esta tipificação me parece motivada em criminalizar as violações de bases de dados que contenham informações pessoais. É muito similar ao Artigo 154-B, porem com uma pena menor ("detenção, de um a dois anos, e multa"). A meu ver, as violações de informações pessoais deveriam ser punidas com penas maiores do que outros tipos de violações de informação. Minha sugestão é que se juntem os artigos 154-B e Art. 154-D em um só e que as penas sejam maiores quando informações pessoais estejam envolvidas.

Marcadores: Direito

terça-feira, novembro 28, 2006

OpenID

- http://openid.net/

- http://en.wikipedia.org/wiki/OpenID

- http://www.openidenabled.com/openid/about-openid

segunda-feira, novembro 27, 2006

Mais PLS76/2000

Marcadores: Artigo

domingo, novembro 26, 2006

Análise do substitutivo do PLS 76/2000 (Parte I)

Muito tem se falado e escrito sobre o substitutivo do Projeto de Lei do Senado 76/2000 elaborado pelo Senador Eduardo Azeredo, e que visa adequar a legislação brasileira aos crimes de informática. Acredito que posso de alguma forma acrescentar ao processo emitindo minha modéstia análise sobre o substitutivo.

Esta análise foi realizada a partir do relatório do Sen. Azeredo disponibilizado tanto pelo Fernando Fonseca quanto pelo Fernando Cima na lista CISSPBR. Como o acesso a este arquivos na lista está limitado aos seus assinantes, disponibilizei uma cópia dos arquivos nos seguintes enlaces:

O que é o substitutivo

O substitutivo é uma iniciativa de unificação de uma série de projetos legislativos, entre eles o Projeto de Lei da Câmara 89/2003 e os Projetos de Lei do Senado 137/2000 e 76/2000. Ele altera as seguintes leis:

- Código Penal (Decreto-Lei 2.848)

- Código Penal Militar (Decreto-Lei 1.001)

- Código Processual Penal (Decreto-Lei 3.689)

- Código do Consumidor (Lei 8.078)

- Lei que regulamenta a interceptação telefônica (Lei 9.296)

- Lei que dispoem sobre infrações de repercussão interestadual ou internacional (Lei 10.446)

Alterações no Código Penal

O substitutivo acrescenta os seguintes tipos de crimes ao Código Penal:

- Dano por difusão de vírus eletrônico ou digital ou similar

- Acesso indevido a rede de computadores, dispositivo de comunicação ou sistema informatizado

- Obtenção, manutenção, transporte ou fornecimento indevido de informação eletrônica ou digital ou similar;

- Violação ou divulgação indevida de informações depositadas em banco de dados

- Difusão maliciosa de código

- Falsificação de telefone celular ou meio de acesso a rede de computadores, dispositivo de comunicação ou sistema informatizado

Além de alterar crimes já tipificados no CP, como:

- Furto

- Atentado contra a segurança de servico de utilidade pública

- Interrupção ou perturbação de serviço telegráfico ou telefônico

- Falsificação de documento particular

- Crimes contra a honra (título I capítulo V do Código Penal)

- Sonegação de papel ou objeto de valor probatório

Alterações no Código Penal Militar

O substitutivo acrescenta os seguintes tipos de crimes ao Código Penal Militar:

- Dano por difusão de vírus eletrônico ou digital ou similar

- Acesso indevido a rede de computadores, dispositivo de comunicação ou sistema informatizado

- Obtenção, manutenção, transporte ou fornecimento indevido de informação eletrônica ou digital ou similar

- Violação, divulgação de informações depositadas em banco de dados

- Difusão maliciosa de código

Além de alterar crimes já tipificados no CPM, como:

- Furto qualificado

- Crimes contra o patrimônio (título V do Código Penal Militar)

- Inutilização, sonegação ou descaminho de material probante

Alteração no Código Processual Penal

O substitutivo altera o CPP permitindo a prisão preventiva em caso de crime de informática.

Alteração no Código do Consumidor

Com o substitutivo, os fornecedores de produtos e serviços passam a ser responsáveis em informar o consumidor a respeito dos riscos e medidas de segurança digital.

Alteração na Lei que regulamenta a interceptação telefônica

A alteração proposta pelo substutivo permite a interceptação do fluxo de comunicações em rede de computadores, dispositivo de comunicação ou sistema informatizado, mesmo a pena máxima admitida ao crime em questão seja uma pena de detenção (nota: pena de detenção é diferente de pena de reclusão).

Alteração na Lei que dispoem sobre infrações de repercussão interestadual ou internacional

A alteração permite a atuação da Polícia Federal em crimes de informática.

Tópicos próprios do Projeto de Lei

Além das alterações nas leis supracitadas, o substitutivo define tópicos próprios nos artigos 20 a 23, onde se encontram as obrigações dos usuários de redes de computadores e dos provedores de acesso. Entre estas obrigações estão o registro, a identificação e a autenticação dos usuários, mas isso será matéria para as próximas partes desta análise.

Marcadores: Direito

quinta-feira, novembro 16, 2006

Fraudes de Internet - Contra-atacando de forma legal

Certa vez houve uma polêmica no CISSPBR se seria ético, ou mesmo legal, contra-atacar uma fraude de internet. Contudo, nem todo o contra-ataque é necessariamente ilegal ou anti-ético.

Os phishings e trojans são utilizados principalmente para furto de senhas de internet bank. Uma forma simples de contra-atacá-los é fornecer uma grande quantidade de senhas falsas para as páginas de phishing e para os trojans, basta um pouco de conhecimento em desenvolvimento para tanto. Com isso, o fraudador terá 1 milhão de senhas capturadas, na qual 99,9% não tem utilidade.

Um outro contra-ataque ainda mais sofisticado é enviar para o fraudador uma conta e uma senha pseudo-verdadeira, que permitiria logar no internet bank apenas para registrar a atividade do fraudador, algo como um honey-account (em analogia ao honeypot) honeytoken.

Marcadores: Controle

Abecedário da Xuxa (versão InfoSec)

B de Botnets

C de CMA

D de DDoS

E de Extradition

F de Federated identity

G de Google

H de Hackers

I de IM

J Jaschan

L Love Bug

M Microsoft

N Neologisms

O Orange

P Passwords

Q de Questions Questions

R de Rootkits

S Spyware

T de Two-factor authentication

U de USB

V de Virus variants

X O que que é? - É OS X!

E Z é Zero-day, Zero-day, Zero-day, Zero-day

Vamos cantar

Vamos brincar

Segurança pra valer

O abecedário da xuxa, vamos aprender

Marcadores: Fun

terça-feira, novembro 14, 2006

Seção 404 da Sarbanes-Oxley

Referência permanente para este humilde blog, Augusto Paes de Barros postou uma notícia interessanto sobre a recente declaração do ex-presidente Alan Greenspan sobre a SOx. Greenspan chamou a secão 404 da SOx de pesadelo. A meu ver, realmente tem sido um pesadelo para as empresas ficar em conformidade com a seção 404. Contudo, diferente do Greenspan eu acho que o problema não é a lei, mas sim como ela foi regulamentada e adotada nas empresas.

A seção 404 estabelece o processo de avaliação de controles internos, ela diz o seguinte:

SEC. 404. MANAGEMENT ASSESSMENT OF INTERNAL CONTROLS. (a) RULES REQUIRED- The Commission shall prescribe rules requiring each annual report required by section 13(a) or 15(d) of the Securities Exchange Act of 1934 (15 U.S.C. 78m or 78o(d)) to contain an internal control report, which shall--(b) INTERNAL CONTROL EVALUATION AND REPORTING- With respect to the internal control assessment required by subsection (a), each registered public accounting firm that prepares or issues the audit report for the issuer shall attest to, and report on, the assessment made by the management of the issuer. An attestation made under this subsection shall be made in accordance with standards for attestation engagements issued or adopted by the Board. Any such attestation shall not be the subject of a separate engagement.

- state the responsibility of management for establishing and maintaining an adequate internal control structure and procedures for financial reporting; and

- contain an assessment, as of the end of the most recent fiscal year of the issuer, of the effectiveness of the internal control structure and procedures of the issuer for financial reporting.

A seção 404 estabelece que deve haver um relatório anual contendo uma avaliação de efetividade da estrutura e dos procedimentos de controle interno sobre demonstrações financeiras (404.a.2).

Por sua vez, a Public Company Accounting Oversight Board (PCAOB) é uma organização privada, sem fins lucrativos criada pela própria SOx. Ocorre que uma das funções da PCAOB é definir os padrões de auditoria para a SOx, e entre estes padrões está o "Auditing Standard No. 2" (AS2). O AS2 estabelece no parágrafo 24:

24. The auditor should evaluate all controls specifically intended to address the risks of fraud that have at least a reasonably possible likelihood of having a material effect on the company's financial statements. These controls may be a part of any of the five components of internal control over financial reporting, as discussed in paragraph 49. Controls related to the prevention and detection of fraud often have a pervasive effect on the risk of fraud. Such controls include, but are not limited to, the:

- Controls restraining misappropriation of company assets that could result in a material misstatement of the financial statements;

- Company's risk assessment processes;

- Code of ethics/conduct provisions, especially those related to conflicts of interest, related party transactions, illegal acts, and the monitoring of the code by management and the audit committee or board;

- Adequacy of the internal audit activity and whether the internal audit function reports directly to the audit committee, as well as the extent of the audit committee's involvement and interaction with internal audit; and

- Adequacy of the company's procedures for handling complaints and for accepting confidential submissions of concerns about questionable accounting or auditing matters.

Como pode ser visto em negrito (o grifo é meu), o parágrafo 24 determina que TODOS os controles que enderecem um risco razoável de fraude em demonstrações financeiras sejam avaliados. Junte-se a isso que os auditores SOx supoem que praticamente qualquer risco de fraude (ex.: risco de fraude na folha de pagamento) representa um risco de fraude para as demonstrações financeiras. A partir desta visão, ficou necessário então avaliar praticamente TODOS os controles internos que enderecem algum tipo de fraude, o que tornou a seção 404 um pesadelo.

Marcadores: SOx

[MoKB] Entrevista com LMH

domingo, novembro 12, 2006

[MoKB] Vulnerabilidades em drivers wireless

sexta-feira, novembro 10, 2006

Re: Dicas para política de segurança?

Nota: Esse post é um contraponto a opinião do Augusto Paes de Barros.

Apesar de já ter adotado esta prática, hoje acho inadequado criar a politica de segurança a partir dos frameworks COBIT ou ISO 17799. Qualquer política de segurança deveria possuir entre 1 a no máximo 4 frases, que por sua vez devem refletir como a organização vê a segurança da informação. Similar a como é definido a política da qualidade nas empresas que possuem ISO 9000. Desta forma é muito mais óbvio alinhar a política com a estratégia da empresa.

Mas onde estariam os controle? Nas normas, procedimentos, padrões, guias, manuais e outros documentos que naturalmente devem ser criados alinhados com a política.

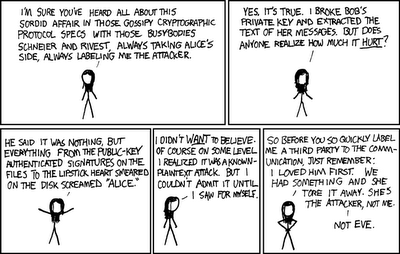

O desabafo de Eve

Substitutivo do PLS 76/2000

- A nova Internet - uma visão bem humorada de como será a internet caso o PLS seja aprovado.

- O BRLinux postou uma série de notícias sobre o assunto.

- Rafael Hashimoto teve a iniciativa de contatar o senador.

- O Consultor Jurídico também acompanha o tema, incluído a opinião do advogado Alexandre Atheniense.

Marcadores: Direito

segunda-feira, novembro 06, 2006

Alguns pensamentos sobre a Sarbanes-Oxley

Todo o esfoço de conformidade com a SOx na área de TI é justificado pela seguinte frase:

Good IT governance over planning and life cycle control objectives should result in more accurate and timely financial reporting.

Contudo, tenho dúvidas desta preconizada relação direta entre a governança ampla e geral de TI e a acurácia e pontualidade (no sentido de ocorrer no tempo oportuno) do processo de demonstrações financeiras. Como os processos de Capacity Planning e de Business Continuity Planning, por exemplo, podem agregar acurácia e pontualidade aos relatórios financeiros?

A seção 404 da SOx preconiza que as organizações devem estabelecer e manter uma estrutura de controle e procedimentos adequados para o processo. Porem, os esforços de conformidade com a SOx não se limitam ao processo de demonstração financeira, colocando todos os processos de TI para adequar-se a seção 404. Isto, além de ser uma tarefa mais árdua, muitas vezes representa evoluir toda a área de TI da infância para idade adulta sem passar pela adolecência, amadurecendo os processos abruptamente, sem consistência e sem profundidade.

Marcadores: SOx

quarta-feira, novembro 01, 2006

Kernel Fun - mais uma do H.D. Moore & Cia

Arquivos

janeiro 2000 fevereiro 2000 março 2000 julho 2005 agosto 2005 setembro 2005 outubro 2005 novembro 2005 dezembro 2005 janeiro 2006 março 2006 abril 2006 maio 2006 junho 2006 julho 2006 agosto 2006 setembro 2006 outubro 2006 novembro 2006 dezembro 2006 janeiro 2007 fevereiro 2007 abril 2007 maio 2007 junho 2007 julho 2007 agosto 2007 setembro 2007 outubro 2007 novembro 2007 janeiro 2008 fevereiro 2008 março 2008 junho 2008 setembro 2008 novembro 2008 dezembro 2008 junho 2009 julho 2009 agosto 2009 setembro 2009 outubro 2009 dezembro 2009 fevereiro 2010

Assinar Comentários [Atom]